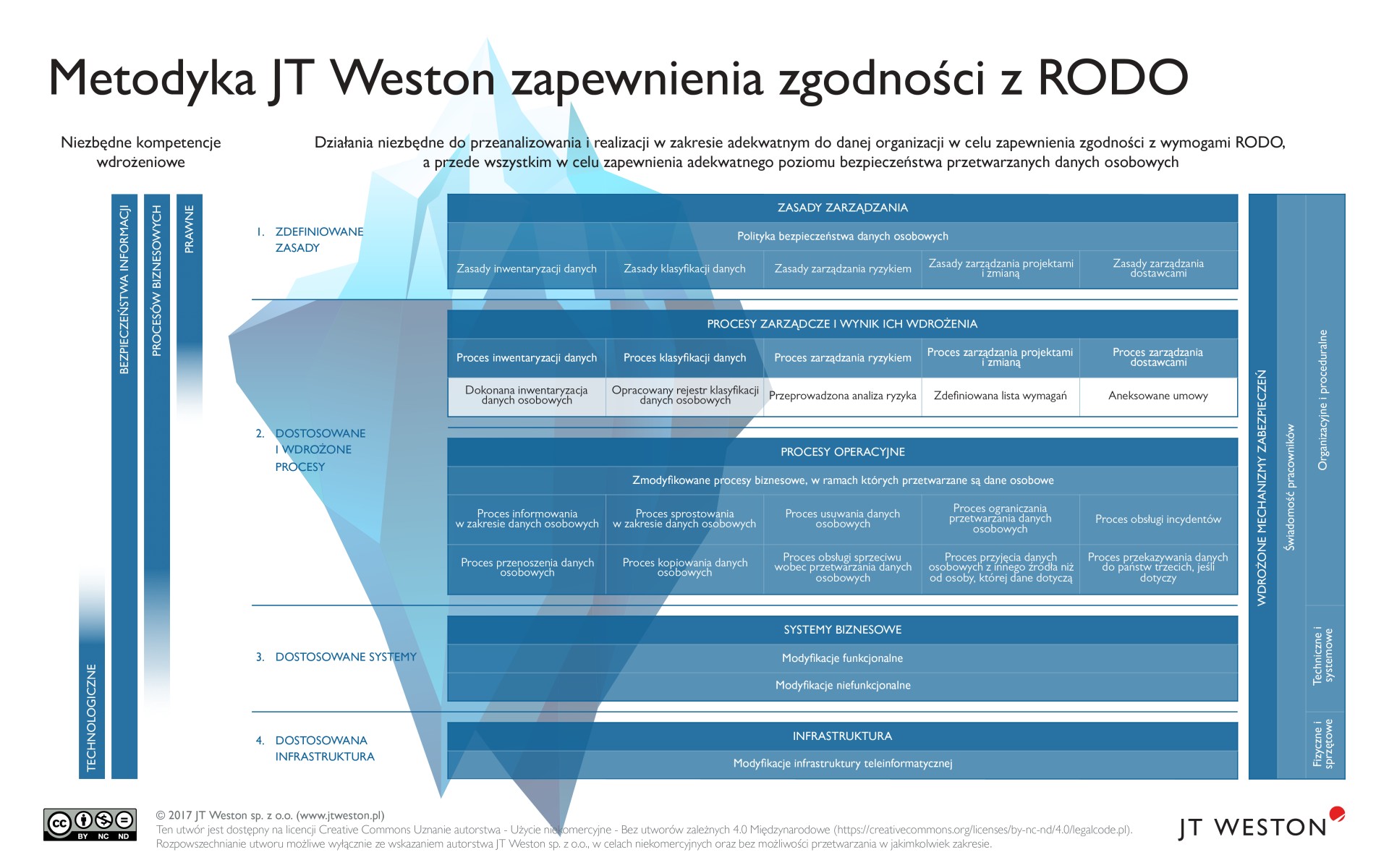

W poprzedniej części artykułu wprowadziłem Państwa w problematykę RODO oraz przedstawiłem główne elementy, na które należy zwrócić uwagę. W niniejszym tekście postaram się przybliżyć wymaganą zawartość poszczególnych elementów góry RODO-wej, których uwzględnienie jest niezbędne w celu osiągnięcia praktycznej zgodności z Rozporządzeniem.

Dla przypomnienia – schemat naszej góry RODO-wej:

Pierwszy poziom góry RODO-wej – Zdefiniowane zasady

Na pierwszy poziomie góry RODO-wej znajdują się formalne zasady zarządzania obszarem danych osobowych. Należy zwrócić uwagę, że wskazane przez nas produkty wynikają z dobrych praktyk opartych o normy (seria ISO 27000), Rekomendację „D” dla banków oraz Wytyczne IT KNF dla podmiotów nadzorowanych z branży finansowej. Jednocześnie nasze produkty mogą być z powodzeniem stosowane w każdej branży, gdzie wymagane jest efektywne zarządzanie bezpieczeństwem informacji.

W skład niniejszego poziomu wchodzą w szczególności:

- Polityka ochrony danych osobowych, która jest rdzeniem zarządzania bezpieczeństwem przetwarzanych danych osobowych. Określa role i odpowiedzialności, sposób postępowania i kroki procesów obsługi żądań osób, których dane dotyczą, włączając w to opinie prawne i uzasadnienia związane m.in. z zakresem danych przekazywanych innym podmiotom, usuwanym, modyfikowanym lub których przetwarzanie zostało ograniczone. Ponadto polityka odnosi się do wszystkich innych dokumentów zarządczych lub ich produktów, które uczestniczą w obszarze zarządzania danymi osobowymi.

- Proces zarządzania projektami i zmianą, w szczególności w zakresie zmian środowiska teleinformatycznego rozumianych również jako wprowadzanie nowych rozwiązań procesowych, systemowych lub sprzętowych. Wskazany proces powinien określać kroki niezbędne do realizacji zmian. W kontekście danych osobowych, proces powinien wymuszać wzięcie pod uwagę wymagań wynikających z RODO dotyczących stosowania standardów lub pryncypiów projektowania i implementacji rozwiązań w taki sposób, aby zapewnić odpowiedni poziom ochrony danych osobowych oraz aby rozwiązanie było od razu gotowe do realizacji wymagań RODO, w tym obsługi żądań. W Rozporządzeniu takim działaniom przypisano pojęcie „Privacy by design”. Dodatkowo zastosowanie w tym przypadku ma również inna zasada RODO wskazująca, że zapewnienie ochrony danych osobowych, powinno być elementem domyślnym każdych zmian i wykonywanych czynności procesowych. RODO określa ten element jako „Privacy by default”.

- Proces inwentaryzacji danych, wydaje się że jest to obszar dość często pomijany, tymczasem wiedza o tym gdzie znajdują się dane osobowe, w jaki sposób są przetwarzane jest kluczowy dla identyfikacji potencjalnych podatności oraz zapewnienia odpowiedniego poziomu poufności i integralności. Jest również kluczowy dla działań związanych z realizacją żądań osób, których dane dotyczą, ponieważ personel IT musi wiedzieć, które dane i w których systemach powinny podlegać czynnościom. Ponadto wraz z procesem zarządzania jakością danych tworzy synergię i pozwala na rozpoczęcie działań naprawczych. W ramach inwentaryzacji danych wykonywanych zgodnie z wymaganiami RODO zalecane jest zawarcie również elementów „rejestru czynności przetwarzania”, który określa m.in. źródła danych, podstawę prawną przewarzania oraz czas przetwarzania danych osobowych.

- Proces klasyfikacji informacji odpowiada na pytania, jakie są wymagania dotyczące poufności, integralności i dostępności oraz czy zbiory danych osobowych są krytyczne w rozumieniu RODO. Na tej podstawie przydzielany jest odpowiedni poziom klasyfikacji informacji, który wpływa na wymagany poziom mechanizmów zabezpieczeń nałożonych na procesy, systemy i infrastrukturę.

- Proces zarządzania ryzykiem jest jednym z najważniejszych procesów w ramach środowiska RODO. Odpowiada na pytanie „Co mam zrobić aby sprowadzić ryzyko w zakresie danych osobowych do stanu, który akceptuję”. Jest swego rodzaju strategicznym centrum zarządzania bezpieczeństwem przetwarzania danych osobowych. RODO rozwija obszar zarządzania ryzykiem o tzw. „Ocenę skutków przetwarzania” (ang. DPIA – Data Protection Impact Assessment). Dokument DPIA zawiera m.in. pogłębioną analizę ryzyka stosowaną głównie w przypadku wprowadzania zmian w organizacji, które mogą generować podwyższone ryzyko dla przetwarzania danych osobowych. W szczególności mogą to być m.in. istotne zmiany w architekturze IT, wprowadzane nowe technologie, lub przetwarzanie danych „wrażliwych”. Wynikiem analizy jest zapewnienie zgodności zmian z RODO oraz dobranie adekwatnych mechanizmów zabezpieczeń.

- Proces zarządzania dostawcami jest istotny ponieważ RODO nakłada obowiązek zapewnienia aby podmioty, którym dane osobowe zostały powierzone również spełniały zapisy Rozporządzenia, w szczególności pod kątem bezpieczeństwa przetwarzania danych osobowych. Należy pamiętać, że Administrator odpowiada również za powierzone dane osobowe. Stąd zasadne jest zapewnienie odpowiednich gwarancji i praw w tym zakresie na etapie podpisywania lub aneksowanie umowy. Temu celowi może służyć wskazany proces wraz z listą elementów, które powinny się znaleźć w umowie oraz wypracowane szablony umów zgodne z wymaganiami RODO.

W ramach powyższego procesu należy również pamiętać, aby nie pomijać umów z klientami, których dane osobowe są przetwarzane. Umowy te również powinny być zweryfikowane pod kątem zgodności z Rozporządzeniem, ze szczególnym uwzględnieniem praw osób, których dane dotyczą.

W przypadku jeśli my przetwarzamy dane powierzone przez podmiot trzeci, również należy zadbać aby umowa z powierzającym przetwarzanie zawierała wszystkie elementy wymagane Rozporządzeniem. Wydaje się, że jeśli powierzający nie dostrzega pewnych braków w ramach umowy, lepiej nie czekać, lecz samemu zaproponować jej uzupełnienie.

Drugi poziom góry RODO-wej – Dostosowane i wdrożone procesy

Poziom drugi skupia się na uruchomieniu procesów wskazanych w ramach poziomu pierwszego oraz ich zmiany i dostosowania w taki sposób, aby uzyskać pełną zgodność z Rozporządzeniem. Zmiany na tym i niższych poziomach góry RODO-wej nie będą już w tak oczywisty sposób wynikały z Rozporządzenia, stąd należy spodziewać się trudności z właściwą identyfikacją i definicją zakresu prac. W takich przypadkach, jak zawsze istotne jest zachowanie zdrowego rozsądku i pragmatycznego podejścia mając cały czas na uwadze główne cele RODO.

W skład poziomu drugiego wchodzą w szczególności:

- Procesy zarządcze i wynik ich wdrożenia, co w praktyce oznacza opracowanie produktów wynikających z procedur zarządczych zdefiniowanych na poziomie pierwszym, w szczególności:

- Zrealizowanej inwentaryzacji i klasyfikacji informacji wraz z rejestrem czynności przetwarzania.

- Przeprowadzonej analizy ryzyka wraz z oceną skutków przetwarzania.

- Stosowaną listę wymagań względem nowych lub zmodyfikowanych rozwiązań informatycznych.

- Zmodyfikowane i aneksowane umowy.

- Procesy operacyjne obejmują dwa obszary zmian:

- Procesy biznesowe przetwarzające dane osobowe, które powinny być zmodyfikowane, w szczególności pod kątem gromadzenia nowych zgód oraz ograniczenia podatności bezpieczeństwa przetwarzania danych osobowych. Oznacza to, że wszystkie procesy przetwarzania danych powinny podlegać przeglądowi. Istotnym narzędziem ułatwiającym te działania jest mapowanie procesów biznesowych na grupy danych osobowych.

- Uruchomione procesy obsługi żądań złożonych przez osobę, której dane dotyczą (w tym przyjęcie danych przenoszonych od innego administratora) po wcześniejszej komunikacji i szkoleniach. Istotnym elementem wdrożenia jest również opisanie scenariuszy potencjalnych żądań oraz odpowiedzialności za ich realizację w ramach systemów lub dokumentacji w obszarze IT i biznesowym. Jeżeli w wyniku żądania niezbędne są zmiany lub operacje na bazach danych systemów informatycznych, w praktyce niezbędne jest również opracowanie instrukcji administracyjnej, która pozwoli w sposób bezpieczny i powtarzalny przeprowadzić wymagane czynności.

- Uruchomiony proces obsługi incydentów w zakresie danych osobowych, który powinien zagwarantować odpowiedni czas reakcji i czas podejmowanych działań oraz pozwolić na poinformowanie organu nadzorczego w ciągu 72 godzin. W praktyce wskazane obowiązki mogą być doprecyzowane w ramach procesu zarządzania incydentem bezpieczeństwa.

Trzeci poziom góry RODO-wej – Dostosowane systemy biznesowe

Poziom trzeci zorientowany jest na doprowadzeniu systemów biznesowych do pełnej zgodności z Rozporządzeniem. Skala prac dostosowawczych na tym poziomie zależy m.in. od liczby systemów oraz poziomu rozproszenia przetwarzania danych osobowych pomiędzy nimi.

W praktyce oznacza to dwa typy zmian w systemach:

- Modyfikacje funkcjonalne systemów związane z dostosowaniem procesów biznesowych (w tym obsługi nowych zgód i klauzul informacyjnych.

- Modyfikacje niefunkcjonalne, określające zmiany sposobu zabezpieczenia danych osobowych w systemie w oparciu o analizę ryzyka, minimalne wymogi „Privacy by design” i „Privacy by default” (np. włączenie szyfrowania bazy danych) oraz obsługi żądań w szczególności w zakresie operacji na bazach danych (np. oznaczanie danych, dla których zastosowano żądanie wstrzymania przetwarzania).

Czwarty poziom góry RODO-wej – Dostosowana infrastruktura

W ślad za zmianami procesów biznesowych oraz systemów informatycznych, powinny również podążać zmiany w infrastrukturze tj.

- Zmiany architektury przetwarzania danych (np. centralizacja instancji baz danych).

- Podobnie jak w przypadku systemów, zmiany konfiguracji infrastruktury związanej z uruchomieniem nowych zabezpieczeń oraz stosowania zasad „Privacy by design” i „Privacy by default” (np. zwiększone zapotrzebowanie na pojemność i wydajność w wyniku uruchomienia szyfrowania lub pseudonimizacji w systemie biznesowym).

Przez wszystkie wskazane poziomy przebiega warstwa „Wdrożonych mechanizmów zabezpieczeń”

Są to jedne z najważniejszych elementów wdrożenia RODO, ponieważ obejmują obszary związane z zarządzaniem bezpieczeństwem danych osobowych i budowania świadomości ich ochrony. W znacznej części stosowane mechanizmy zabezpieczeń stanowią realizację zaleceń analizy ryzyka oraz analiz „DPIA”.

Opisywana warstwa składa się z następujących obszarów:

- Świadomość pracowników powinna być budowana ustawicznie wykorzystując szereg różnych narzędzi (np. ulotki, wygaszacze ekranu, e-learningi, szkolenia, artykuły). Jest to jeden z bardziej niedocenianych elementów zarządzania bezpieczeństwem, a wiadomym jest, że najlepsze sprzętowe lub programowe mechanizmy zabezpieczeń niewiele znaczą, w obliczu skutecznego ataku socjotechniznego.

- Organizacyjne i proceduralne mechanizmy zabezpieczeń, rozumiane jako instrukcje i procedury regulujące obszar bezpieczeństwa teleinformatycznego wraz ze wskazaniem odpowiedzialności i ról zaangażowanych (np. polityka haseł, procedura zarządzania uprawnieniami, procedura dostępu do pomieszczeń przetwarzania danych). W skład wskazanych dokumentów wchodzi też polityka ciągłości działania, która jest istotna z perspektywy zapewnienia poufności, integralności i dostępności danych osobowych w przypadku poważnej awarii.

- Techniczne, systemowe, fizyczne i sprzętowe mechanizmy zabezpieczeń, ograniczają ryzyko poprzez implementację dedykowanych rozwiązań w zakresie bezpieczeństwa (np. firewall, DLP, SIEM). W ramach kategorii znajdują się również odpowiednie zabezpieczenia środowiskowe (np. klimatyzatory, czujniki zalania, temperatury itp.) oraz elementy bezpieczeństwa fizycznego (np. system sygnalizacji włamania, wzmacniane drzwi odpowiedniej klasy, system kontroli dostępu czy monitoring wizyjny).

Implementacja RODO składa się z wielu przenikających przez siebie i współzależnych produktów organizacyjnych, procesowych, systemowych i infrastrukturalnych. Dla zapewnienia trwałej zgodności z RODO niezbędne jest nie tylko opracowanie i stosowanie ram zarządzania, ale również ich praktyczna implementacja i utrzymanie w warstwach niższych. O tym jak to zrobić, opowiem w kolejnej części artykułu.